Базовая настройка маршрутизаторов MikroTik

Mikrotik это софтовый маршрутизатор и его большой плюс в том, что абсолютно любое устройство начиная от 40$ и заканчивая устройством за несколько тисяч $ настраиваются одинаково. По большому счёту все настройки примерно идентичны. Разница только в мощности железа и различной конфигурации портов.

У меня имеется Mikrotik hAP ac2 (RBD52G-5HacD2HnD-TC), поэтому буду настраивать его.

Преимуществом MiktoTik есть то, что у него несколько интерфейсов управления. Я буду использовать Winbox. С помощью него мы можем найти устройства в нашей локальной сети. Классно, что Winbox позволяет управлять устройством используя MAC адреса.

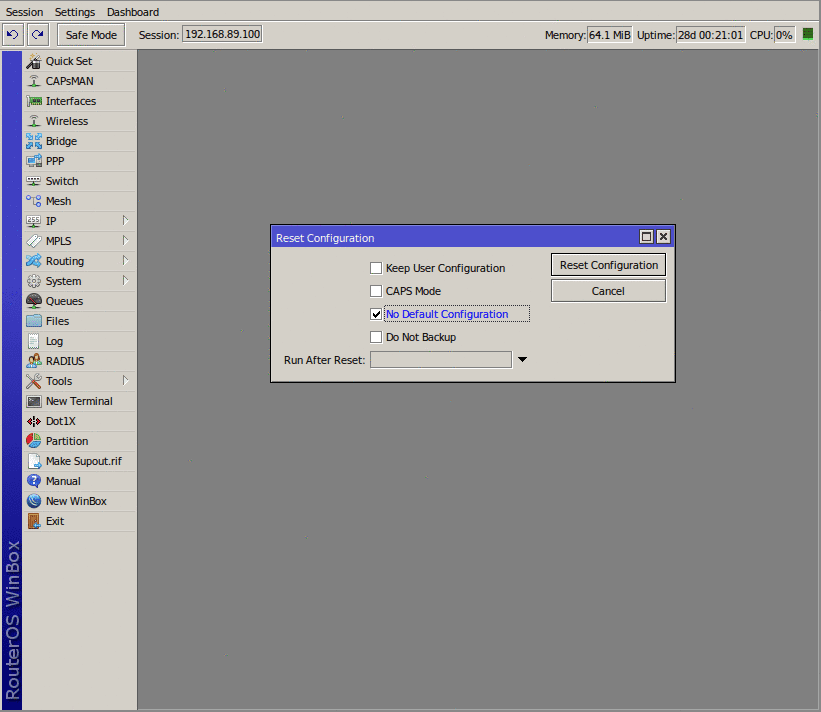

Предварительно делаем полный сброс утройства без установки дефолтной конфигурации. Для этого переходим System > Reset Configuration Ставим галочку No Default Configuration и нажимаем Reset Configuration

Для подключения выбираем наше устройство в списке. Дефолтый пользователь admin и пустой пароль.

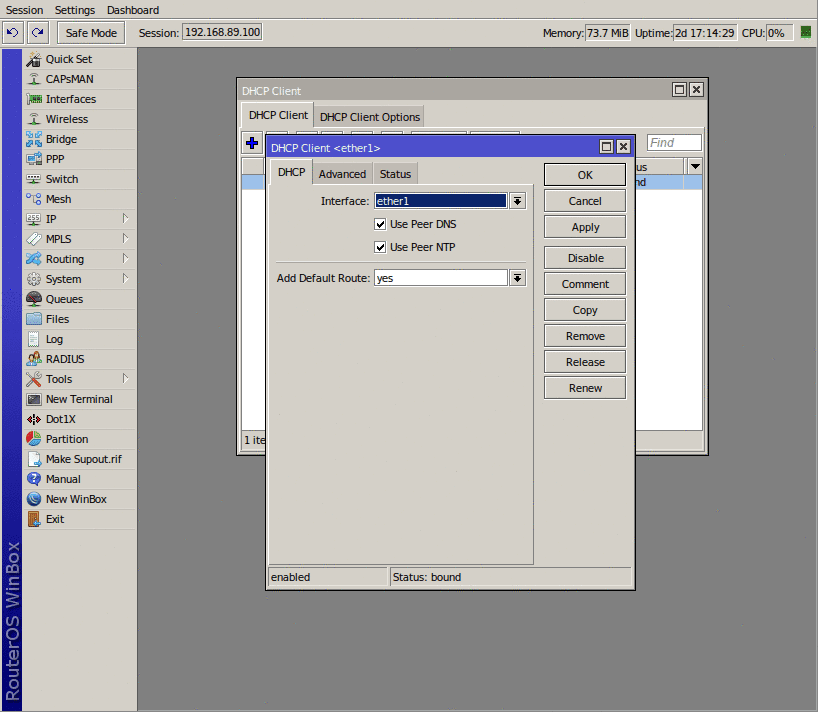

Настраиваем WAN-порт

В моём случае я получая IP адрес от провайдера динамически. Для настройки переходим в IP > DHCP Client

Нажимаем +, потом выбираем интерфейс в который подключен кабель провайдера.

При необходимости ставим галочки:

- Use Peer DNS - получать DNS от провайдера

- Use Peer NTP - получать время по NTP от провайдера

И нажимаем ОК.

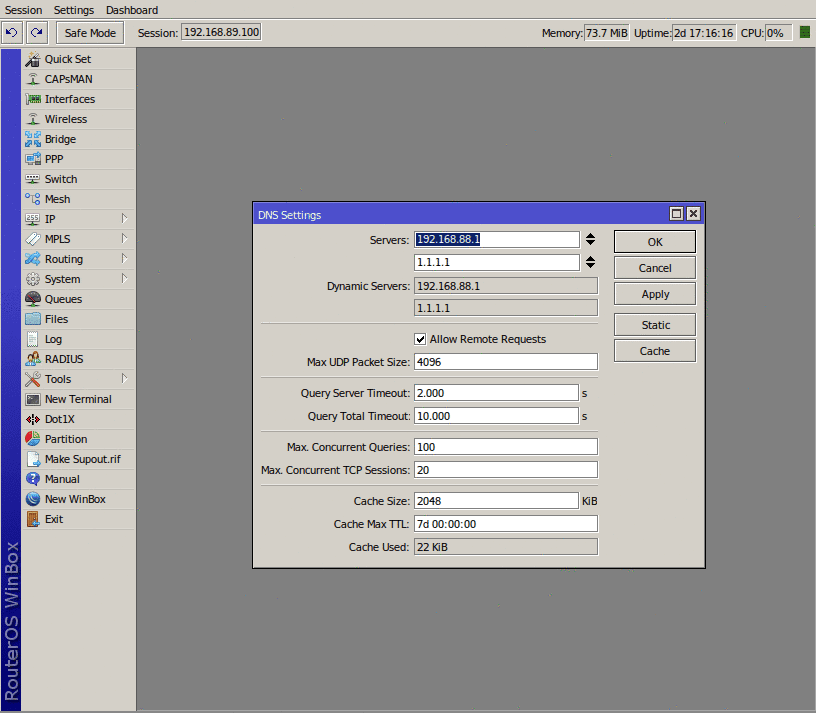

Настройка DNS

Здесь или используем провайдерские DNS сервера или указываем свои вручную. Я укажу свои. Заходим IP > DNS И здесь прописываем нужные нам адреса.

- Allow Remote Requests включает доступ к кэшируещему DNS серверу Mikrotik.

Стоит использовать если в сети нет нормального ДНС сервера. Работает за счёт процессора поэтому если в сети большое количество ДНС запросов, то могут быть тормоза. Нужно тогда будет обезопасить роутер фаерволом, потому что при включении этой опции роутер будет отвечать по

53порту со всех интерфейсов.

Открываем терминал и проверяем пинг. Если интернет есть, то переходим к слудующему пункту.

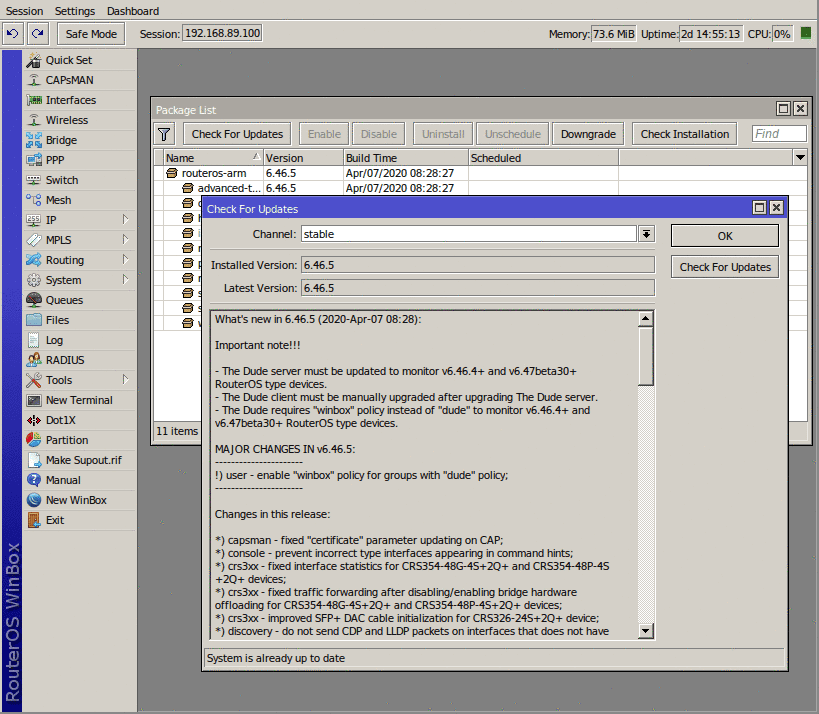

Обновляем роутер

System > Packages Нажимаем Check For Updates. Если есть новая версия нажимаем Download&Install. Роутер сам скачает прошивку и установит, после установки автоматически перезагрузится.

Дальше переходим в System > Routerboard. Как видим у нас Current Firmware и Upgrade Firmware разных версий. Версии должны соответствовать. Ведь это прослойка между железом и ОС.

Factory Firmware не обновляется, это резервный загрузчик для восстановления роутера в случае чего либо.

Нажимаем Upgrade, ждём окончания обновления и перезагружаемся System > Reboot.

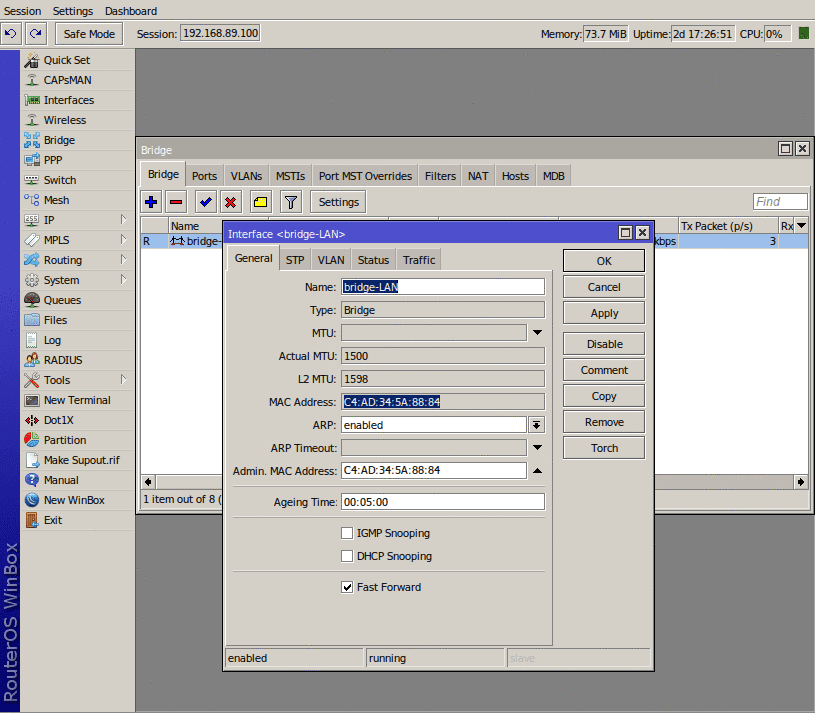

Создаём бридж

Объединяем порты для использования в локальной сети.

Заходим во вкладкку Bridge. Создаём новый, вводим название. В нашем случае bridge-LAN, а также копируем MAC Address в Admin MAC Address.

И нажимаем OK

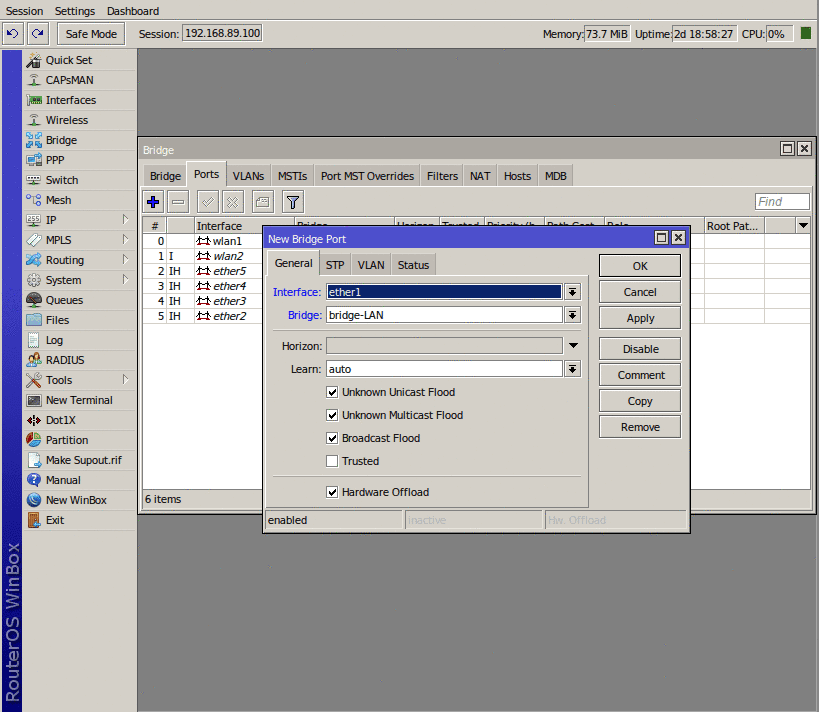

Дальше нужно добавить интерфейсы в созданный бридж. Здесь же переходим во вкладку Ports и добавляем поочерёдно все сетевые интерфейсы кроме того в который подключен кабель провайдера.

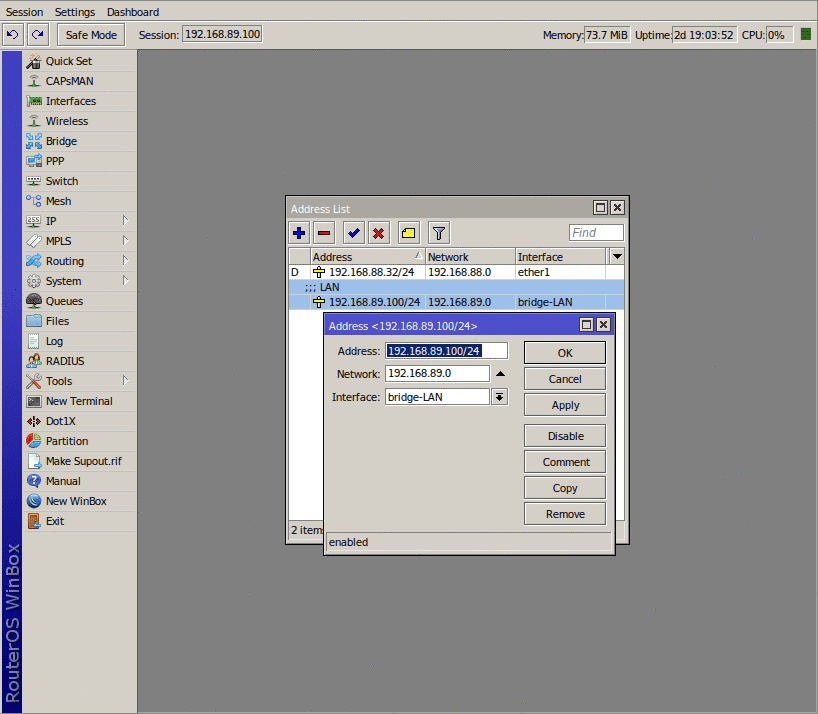

Теперь нужно открыть IP > Addresses. Создаём новый Address List для нашего бриджа и указываем какая у него будет подсеть и ip адрес.

Настраиваем DHCP сервер

Переходим в IP > DHCP Server

Нажимаем DHCP Setup:

- Указываем интерфейс на котором нужно настроить DHCP сервер.

- Следующим пунктом у нас определяется адресное пространство, которое подставляется автоматически из Address List.

- Дальше нужно указать шлюз, в основном указывается ip адрес микротика.

- В пункте Addresses to Give Out указываем диапазон раздачи ip адресов.

- Потом меняем если нужно DNS сервера которые наш сервер будет раздавать.

- Ну и в конце указываем Lease Time

(Например для корпоративной сети ставим значение побольше, а для гостевого wifi поменьше. Всё зависит от того насколько часто в сети будут меняться устройства.) Ставим 8 часов.

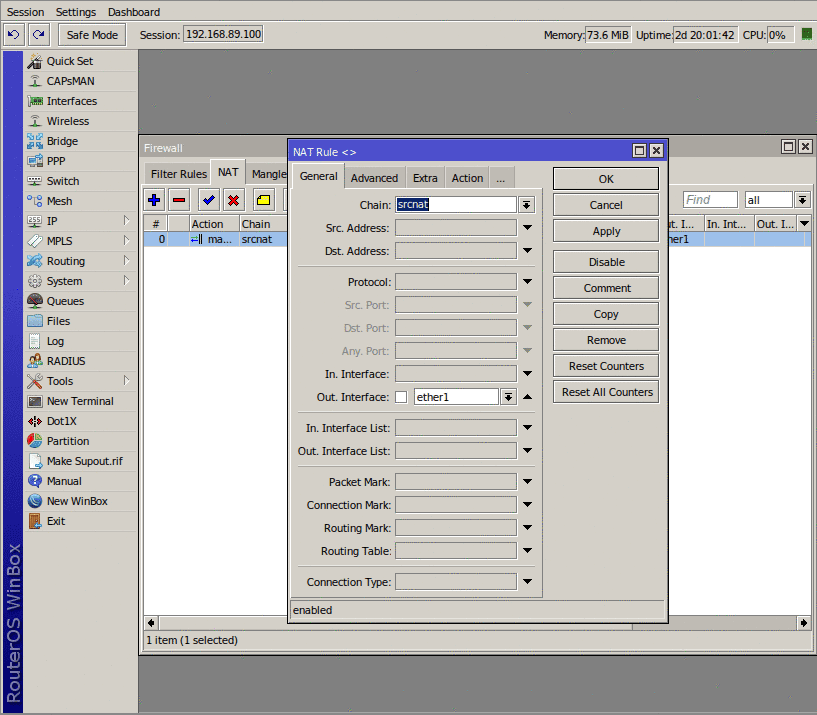

Настройка NAT

Для того чтобы на устройствах в нашей локальной сети появился интернет необходимо настроить NAT. IP > Firewall > вкладка NAT Добавляем правило:

- Chain -

srcnat - Out Interface -

ether1(порт в который подключен кабель провайдера)

Можно немного улучшить наше правило:

- Src Address -

192.168.0.0/16(прописываем подсеть в которую входит наша локалка) - Dst Address - !

192.168.0.0/16(указываем ту же подсеть но ставим знак!)

Это подскажет нашему роутеру что для всех сетей которые попадают под 192.168.0.0/16 если мы идём в интернет делаем подмену локального адреса, но не идём в интернет для поиска наших локальных сетей.

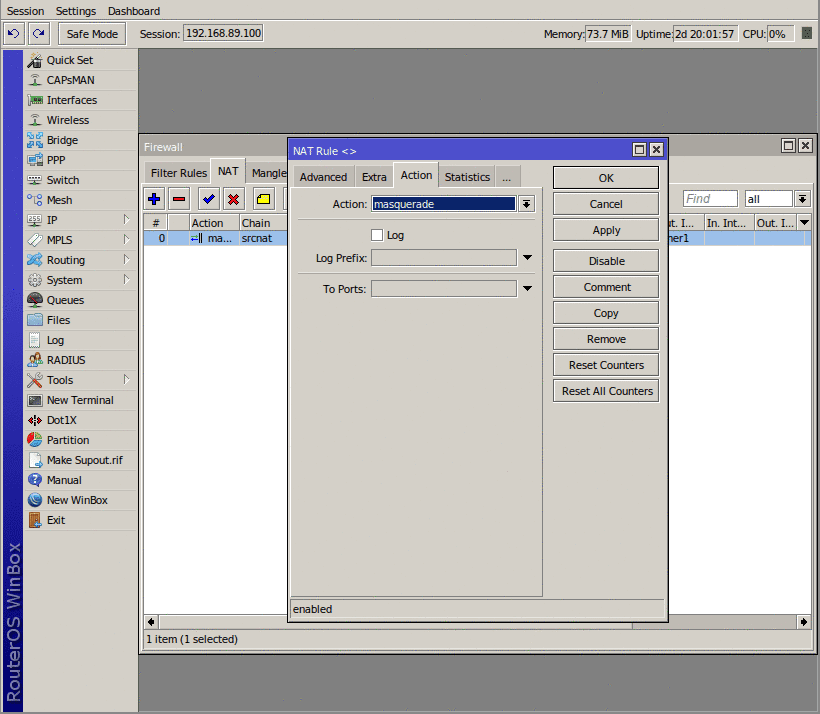

Во вкладке Action:

Action - masquerade

Нажимаем OK. Интернет должен появится на клиентах.

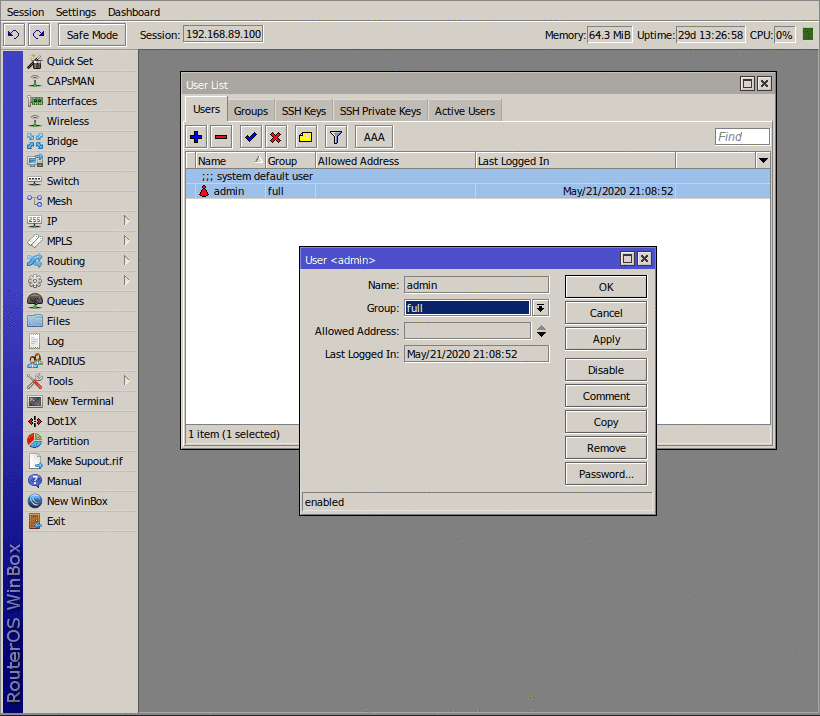

Настройка безопасности

Нужно обязательно сменить дефолтный пароль админа у которого по умолчанию нет пароля! Переходим в System > Users и нажимаем Password…

Настройка Firewall

IP > Firewall > вкладка Filter Rules. Или здесь прописываем вручную или открываем терминал, копируем и вставляем туда следующие правила

/ip firewall filter

add action=accept chain=input comment="Established / Related" \

connection-state=established,related

add action=accept chain=forward connection-state=established,related

add action=drop chain=input comment=Invalid connection-state=invalid \

in-interface=ether1

add action=drop chain=forward connection-state=invalid in-interface=ether1

add action=accept chain=input comment=icmp icmp-options=8:0 in-interface=\

ether1 limit=5,5:packet protocol=icmp

add action=drop chain=input comment=Drop in-interface=ether1

add action=drop chain=forward connection-nat-state=!dstnat in-interface=\

ether1

add action=accept chain=input comment=Wifi-allow in-interface=bridge-LAN \

protocol=icmp

add action=accept chain=input comment=Wifi-allow dst-port=\

135-139,445,8291 in-interface=bridge-LAN protocol=tcp

add action=accept chain=input comment=Wifi-allow dst-port=135-139,8291 \

in-interface=bridge-LAN protocol=udp

add action=accept chain=forward comment=Wifi-allow in-interface=bridge-LAN \

out-interface=ether1

add action=drop chain=input in-interface=bridge-LAN

/ip firewall nat

add action=masquerade chain=srcnat out-interface=ether11, 2 - правило разрешает Established / Related пакеты для для входящего трафика на роутер и транзитного. 3, 4 - правило дропает все пакеты которые в состоянии Invalid 5 - разрешает пинг на роутер из интернета 6, 7 - дропает весь остальной трафик, который не был разрешён выше 8 - разрешает пинг на роутер для наших локальных клиентов 9, 10 - открывает порты для локальных клиентов на роутере. В нашем случае это порт для управления роутером через Winbox, и порты для samba 11 - разрешаем весь форвардный трафик для локальных клиентов(ничего не блокируем) 12 - дропаем весь остальной трафик для локалки 13 - последнее правило включает NAT, что бы у локальных пользователей был интернет. Делает всё тоже что и в пункте Настройка NAT

Продолжение… [[Настройка Wi-Fi на роутере MikroTik]][Настройка Wi-Fi на роутере MikroTik] [Настройка Wi-Fi на роутере MikroTik]: https://unixawesome.com/blog/nastrojka-wi-fi-na-routere-mikrotik/